دسته: شبکه و امنیت

-

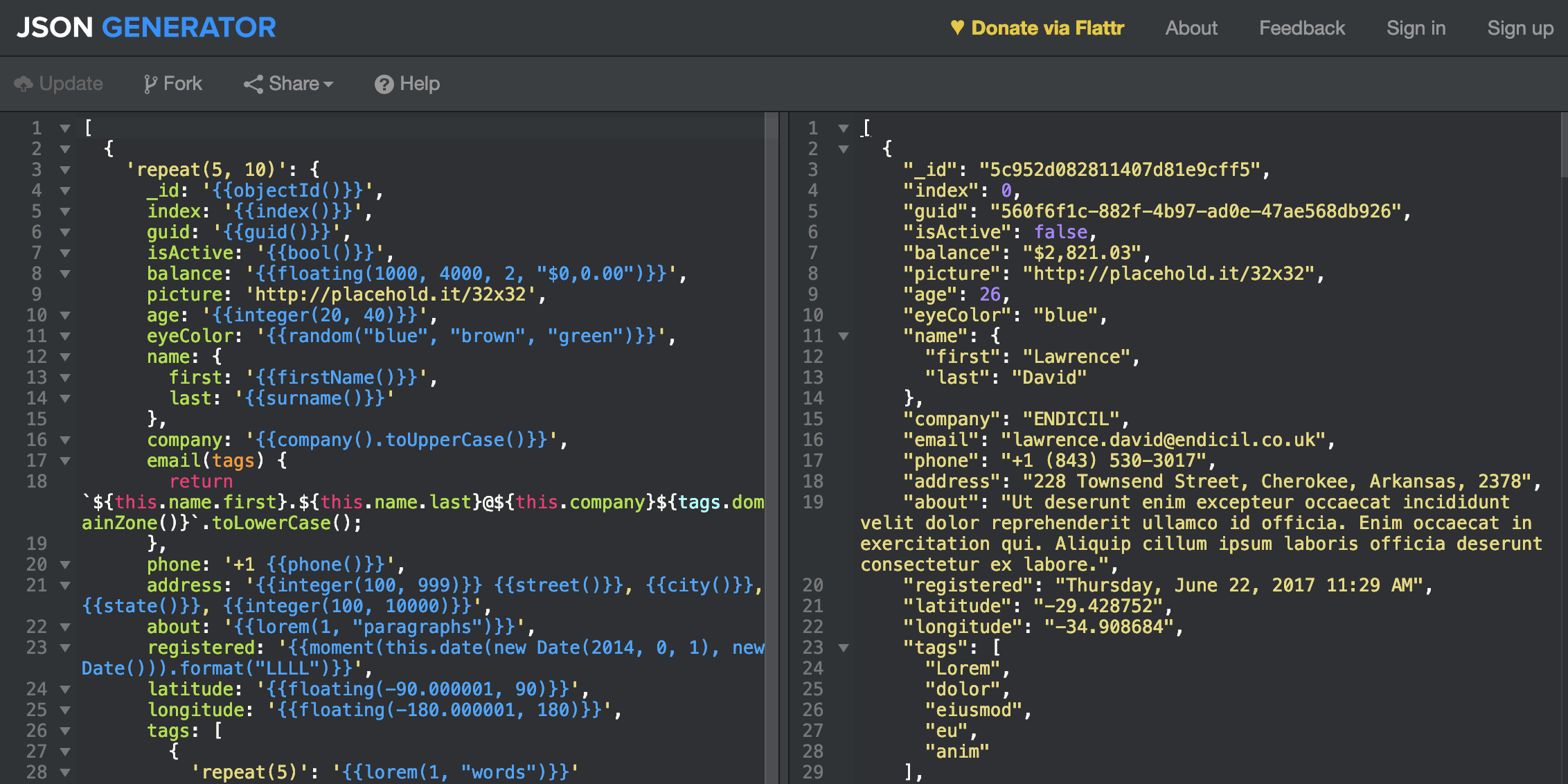

json fake پارسی – json placeholder api farsi

Persian Json placeholder – fake restfull api مقدمه یکی از ابزار آموزشی برای برنامهنویسان Front-end، برنامهنویسان موبایل و یادگیری کار با رستفول ایپیآی (API) استفاده از جیسان آزمایشی و جعلی میباشد، لذا از همین رو بر این شدیم که یک پلت فرم پارسی برای برنامهنویسان ایرانی بوجود بیاوریم که بتوانند، آزمایشات و تست خودشون رو…

-

رفع مشکل ارتباط ابزارهای سیستم با پروتکل Https (مشکل composer,npm,github,git,wordpress)

طبق مشاهدات tlsv1.3 دارای اختلال در سطح زیرساخت اینترنت می باشد. این رفتار در کشور چین قبلا دیده شده و به هدف از کار انداختن VPN ها می باشد. این اختلال مشکلات فراوانی در سطح سیستم عامل برای برنامه نویسان ایجاد میکند. مانند مشکل ابزارهای composer,npm,github,git,wordpress,joomla و … برای حل این مشکل سیستم رو تنظیم…

-

بررسی درستی عملکرد SMTP توسط لینوکس

به نام دانای بر حق خلاصه و مفید: قبل از این که وارد داستانهای SMTP بشید میتونید از روش زیر برای مطمئن شدن درستی SMTP مطمئن بشید: $ telnet smtp.servereshoma.ir 587 توجه داشتید باشید این پورت ۵۸۷ میتونه ۴۶۵ یا ۲۵ هم باشد بسته به سرور شماست. و بعد دستور زیر رو بزنید: $ EHLO…

-

اجرای دائمی نرم افزار های nodejs به صورت startup , service

مقدمه برنامه هایی که مبتنی بر nodejs نوشته میشوند، به طور معمول نیاز به اجرای دائمی دارند یعنی این شما باید حداقل مطئن شود یک instance یا نمونه از برنامه در حال اجرا است، برای این کار نیاز هست برنامه های شما باید به صورت سرویس اجرا بشوند برای این موضوع مشکل اساسی که پیش…

-

نصب webmin سرور Ubuntu برای هاستینگ

به نام دانای بر حق مقدمه برای کنترل و تسهیل عملکرد سرور ها از کنترل پنل های مختلف استفاده میشه یکی از این کنترل پنل ها webmin هستش که قابلیت های خوبی داره علاوه بر کنترل پنل بودن برای هاست میتونه خدمات دیگه ارائه بده که موضوع بحث ما نیست، و متن باز بودنش مزید…

-

اجرای هم زمان nodejs در کنار apache2 در سرور php

به نام دانای بر حق مقدمه یکی از سوالاتی که ذهن کسانی که با node.js کار میکنند رو در گیر میکنه استفاده هم زمان در کنار سرور هایی که روی اونها apache نصب هستش و مشکل دقیقا زمانی شروع میشود که شما دوست دارید هر دو بر روی پورت ۸۰ اجرا بشوند و چرا که…

-

کمی درباره آپاچی و چند دستور کلیدی در آپاچی برای صاحبان سایت و سرور

مقدمه آپاچی معروف ترین و اولین وب سرور دنیا بوده است که سالهای سال است روی اکثر پلت فرم های موجود کار میکند و راندمان خوب بهتر از IIS و ضعیف تر از نسل های جدید مثل nginx همیشه در بالاترین جایگاه قرار داره از نظر استفاده دارد. در کارکرد آپاچی آپاچی کارش وب سرور…

-

معرفی kloxo یا lxadmin – کولکسو – نحوه نصب نسخه جدید Kloxo-MR

مقدمه kloxo به نظر من یکی از کم دغدغه ترین و کم هزینه ترین سامانه های کنترل وبسرور هستش، لذا هم اوپن سورس هستش و هم در نهایت بسیار منابع کمتری مصرف میکند و همه چیز تموم هستش و کم و کسری نداره همه چیز رو حتی در اندازه های cpanel هستش ولی خب تجاری…

-

آنالیز ساختار ویندوز و روت کیت های سطح هسته-بخش سوم

در ادامه بحث های مطرح شده در آنالیز ساختار ویندوز و روت کیت های سطح هسته-بخش اول و همچنین آنالیز ساختار ویندوز و روت کیت های سطح هسته-بخش دوم ادامه بحث را دنبال خواهیم کرد. یکی دیگر از تکنیک های که روت کیت ها استفاده می نمایند درواقع می توان گفت نسل جدیدتر روت کیت ها،…

-

آنالیز ساختار ویندوز و روت کیت های سطح هسته-بخش دوم

در ادامه بحث های مطرح شده در آنالیز ساختار ویندوز و روت کیت های سطح هسته-بخش اول ادامه بحث را دنبال خواهیم کرد. سطح هسته همانند سطح کاربر دارای هوک های خاص خودش است که معروفترین آن ایجاد تغییرات دلخواه در جداولی است که آدرس توابع مورد نیاز سیستم را در خود نگهداری می کنند:…

-

آنالیز ساختار ویندوز و روت کیت های سطح هسته-بخش اول

در این پست و چند پست آتی به نحوه آنالیز و تحلیل Rootkit ها خواهیم پرداخت که پیش نیاز آن، آشنایی با ساختار و تکنیک های مورد استفاده در آنها می باشد. Rootkit ها مختص به یک سیستم عامل و پلتفرم خاص نیستند، در واقع یک اصطلاح می باشد که به دسته خاصی از بدافزارها…

-

بررسی مسدود بودن یک وبسایت و رفع مسدود شدن سایت

به نام دانای بر حق یکی از مسائل روز مرزه در دنیای و وبگردی امنیتی میباشد، و یکی از مسائل برای شرکت های بزرگ حفظ امنیت کاربران آن می باشد که میتواند منجر به مسدود شدن یک وبسایت شود، وبسایت ها معمولا به دو دلیل این مسدود میشود دلیل اول اسکریپت ها و یا…

-

راهندازی یک وب سرور با استفاده از php, MySQL, apache و ftp

به نام دانای بر حق مقدمه قدرتمند ترین ،رایج ترین و به صرفه ترین وب سرور های دنیا تشکیل شده از مثلث جادویی php – mysql -apache هست، که هر سه open source و cross plat-form هستند یعنی وابسته به سیستم عامل خاصی نیستند، اما از اونجایی که پیش از این در مباحث…

-

nodejs – آموزش نصب nodejs برای روی توزیع های لینوکس Ubuntu , CentOS

به نام دانای بر حق مقدمه یکی مسائلی که امروزه خیلی گریبانگیر دنیای وب هستش بحث real-time هستش که خیلی در نظر توسعه دهنده های وب برجسته شده برنامه های real-time برنامه هایی هستند که به رخداد ها و رویداد های مورد نظر پاسخ لحظه میدهند به این صورت هستش شما در زمانی…

-

اسکایپ و skype در Ubuntu و Linux

اسکایپ چیست؟ به نقل از ویکی پدیا: نرمافزار کاربردی است که به کاربر اجازه میدهد به وسیله صدا روی پروتکل اینترنت تماس تلفنی برقرار کنند. تماس تلفنی و ویدیویی بین کاربران اسکایپ کاملاً رایگان است و برای تماس با تلفن ثابت و تلفن موبایل نیاز به خرید اعتبار میباشد. همچنین این برنامه امکانات مختلف…

-

بررسی نصب بودن Soap در PHP و نحوه نصب آن روی سرور های لینوکس

به نام یگانه دانای هستی یکی از روش ارتباط میان دو سرور استفاده از سرویس Soap هستش که معمولاً کمی بد قلق هستش و کسایی که برای اسکریپت های راتباط ما بین سرور کار انجام میدن به Soap میرسن یه دو تا فحش اساسی به سیستم بانکی و سیستم این روش میدن، به سیستم بانکیش…

-

acid تست و استاندارد جهانی سازگاری مرورگر

مقدمه زمانی که به معرفت بشری چنگ میزنیم دیگر همه چیز معطوف به توافقات بین بشر میشود، در این جا مثل فیزیک و شیمی نیست که ما مجبور باشیم به آنچه خالق هستی بر آن قانون نهاده اتکا کنیم و از اون به اعنوان استاندارد استفاده کنیم، اینجا توافق بین انسان ها مطرح هستش هر…

-

نحوه کار کردن سیستم فـ-ـلـیـ-ــتـ-ـرینگ روش ها و متد ها این سامانه

به ایزد یکتا مقدمه – بی ربط به بخش تخصصی موضوع ما قصد نداریم یادداشت خلاف یا غیر اخلاقی و مخالف با موازین و قوانین کشور بذاریم یا این که با فــــیــلیتریگ مبارزه کنیم فقط می خواهیم یه آگاهی داشته باشیم اگر این مقدمه رو ننویسم ممکنه سو برداشت شه اگر بحث فنیش فقط علاقه…

-

آدرس ایمیل یک بار مصرف

در عصر ارتباطات داشتن آدرس ایمیل برای هر شخص چیز مهمی به شمار میاد ولی گاهی اوقات بنا به دلایلی مانند هرزنامه های بعضی از سایتها درست نباشه که آدرس ایمیل خودمونو در اختیار کسی یا جایی قرار بدیم.برای ثبت نام در بعضی از سایتها دادن آدرس ایمیل کافی هست و شما میتونین هر آدرسی…